Deep Security는 Linux AMI 64bit 서버에 설치할 것이다.

설치하기전 메모리의 2배 만큼 swap을 생성한다.

위 페이지에서 Oracle XE를 다운받는다.

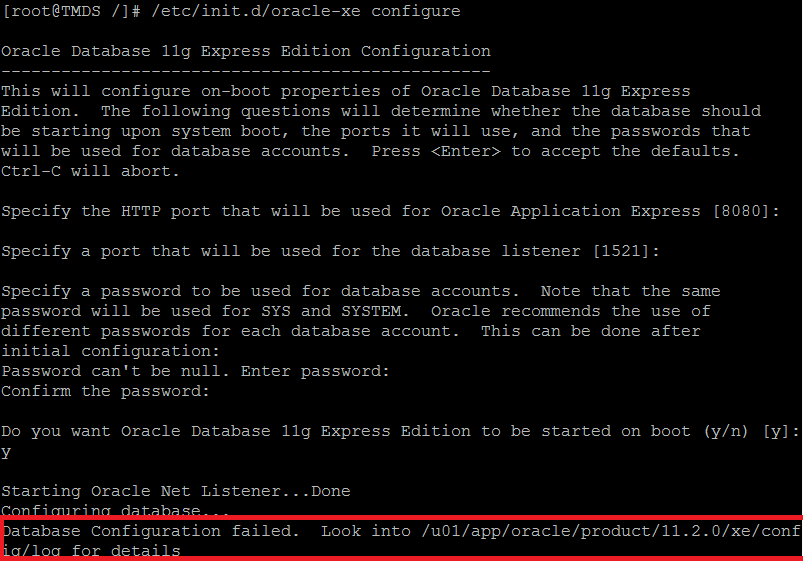

설치 중 위와 같은 에러가 나타날수도 있다. hostname이 적용될 수 있도록 재부팅 후 다시 진행한다.

# /etc/init.d/oracle-xe start

# /etc/init.d/oracle-xe stop

명령을 통해 설치가 잘 되었는지 확인한다.

4. 환경변수 설정

.bash_profile에 /u01/app/oracle/product/11.2.0/xe/bin/oracle_env.sh 파일을 추가하여 환경변수가 설정될 수 있도록 한다.

5. Tablespace 및 Deep Security 계정 생성

# create user dsmadmin identified by [Password] default tablespace users temporary tablespace temp;

# grant CONNECT, RESOURCE, DBA to dsmadmin;

# alter database datafile '/u01/app/oracle/oradata/XE/users.dbf' autoextend on next 10M maxsize 10G;

6. Deep Security Manager 설치

http://downloadcenter.trendmicro.com/index.php?regs=KOR&clk=latest&clkval=4855&lang_loc=1

위 페이지에서 Deep security Manager를 다운받는다.

# chmod 755 Manager-Linux-9.6.3177.x64.sh

권한을 부여한다.

권한을 부여한 후 Manager-Linux-9.6.3177.x64.sh을 실행하게 되면 아래와 같이 설치할 수 없다는 문구가 나타난다.

설정 파일을 생성해주어야한다.

int_dsm.sh 파일로 생성할 것이다.

AddressAndPortsScreen.ManagerAddress= Manager IP주소

LicenseScreen.License.-1=

UpgradeVerificationScreen.Overwrite=True

CredentialsScreen.Administrator.Username=admin

CredentialsScreen.Administrator.Password= 웹 콘솔 패스워드

Dinstall4j.language=en

DatabaseScreen.DatabaseType=Oracle

DatabaseScreen.Hostname=DB IP 주소

DatabaseScreen.DatabaseName=XE

DatabaseScreen.Username=

DatabaseScreen.Password=DB 패스워드

int_dsm.sh도 755 권한으로 설정한다.

아래와 같은 명령으로 설치를 다시 진행한다.

./Manager-Linux-9.6.3177.x64.sh -q -console -varfile int_dsm.sh

[ERROR] Unable to connect to the database. An unexpected error has occurred. Please try again later.

If the issue persists, contact your support provider.

IO Error: The Network Adapter could not establish the connection

[ERROR] Database Screen settings rejected...

위 에러를 해결 하기 위해

#cd /u01/app/oracle/product/11.2.0/xe/network/admin

디렉토리 안에 listener.ora와 tnsnames.ora를 수정하였다.

hostname을 맞춰주었다.

|

| listener.ora |

|

| tnsnames.ora |

Deep Security를 설치하고 운영하기 위해서는 사전에 Port를 추가해줘야한다.

4119

4120

636

53

389

443

3268

설치가 완료 된 모습이다.

7. DSRA(릴레이 에이전트 설치)

Agent-amzn1-9.6.2-5027.x86_64.zip 압축을 해제한 후

rpm -ivh Agent-Core-amzn1-9.6.2-5027.x86_64.rpm 설치를 한다.

https://IP 주소:4119 로 접속하면 Deep Security를 이용할 수 있다.

DSM 서버 리부팅 하는 방법

# service dsm_s status

# service dsm_s start

# service dsm_s restart

# service dsm_s stop

8. Deep Security Agent 설치

DSA의 경우 아래 Port를 열어두어야한다.

4122

4118

4123

80

443

514

Agent-Initiated Activation 에서 Allow Agent-Initiated Activation 을 꼭 체크한다.

Deployment Scripts에 들어간다.

Import More Software를 클릭한다.

Agent-amzn1-9.6.2-5027.x86_64 파일을 선택한 후 Next를 누른다.

Platform을 선택한 후, 해당되는 Security, Computer Group, Relay Group을 선택한다.

위의 박스 안의 bash 스크립트를 복사한다.

vi 편집기를 이용하여 install_dsa.sh로 저장한다.

스크립트에 실행 권한을 부여한 후 스크립트를 실행한다.

DSM web console에 접속하여, "Computers" 탭 클릭 후, 등록된 Agent를 확인할 수 있다.

※ 윈도우

윈도우의 경우 Activate the Agent Automatically 선택 후 박스 안의 powershell 코드를 복사하여, 작업자 PC의 임의의 공간에 "install_dsa.ps1" 이름으로 저장한다.

DSA를 설치하고자 하는 Windows 시스템에 위의 스크립트를 복사 후 실행한다.

PowerSehll 창에서 아래 명령어를 실행한다.

-> powershell.exe -noprofile -executionpolicy bypass C:\install_dsa.ps1

http://www.trendmicro.co.kr/kr/enterprise/cloud-solutions/deep-security/index.html#why-you-need-it