홈페이지 취약점 점검 대상 URL이 정해지면 OWASP-ZAP을 실행한다.

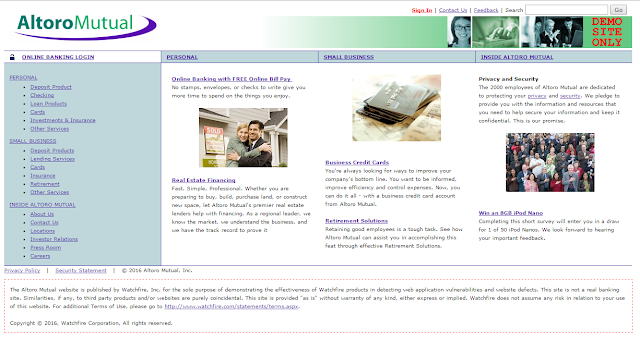

http://demo.testfire.net

취약점 점검은 IBM에서 취약점 점검툴의 테스트를 위해 제공해주는 사이트를 이용할 것이다.

공격대상 URL에 취약점 점검을 진행할 URL 을 입력한 후, 공격을 클릭한다.

Spider의 URL 수집 기능이 오나료되면 OWASP-ZAP은 자동으로 "Active Scan" 기능을 수행한다. 이 단계에서는 수집한 URL에 대하여 경로 조작(Path Traversal), 원격 OS 명령 삽입(Remote OS Command Injection), 시스템 파일 다운로드, XSS(Cross-site Script), SQL문 삽입(SQL Injection) 등의 다양한 취약점을 점검한다.

취약점 점검이 완료되면 위와 같은 결과를 확인할 수 있다.

Alerts 탭에서 OWASP-ZAP이 발견한 취약점들이 항목별로 나열된다.

나열된 취약점에 대해 자세한 정보를 확인할 수 있다.

[출처]

http://www.memozee.com/download.file.php?t=2&d=3447&o=2

댓글 없음:

댓글 쓰기